更新时间:2023-04-11 11:25:54

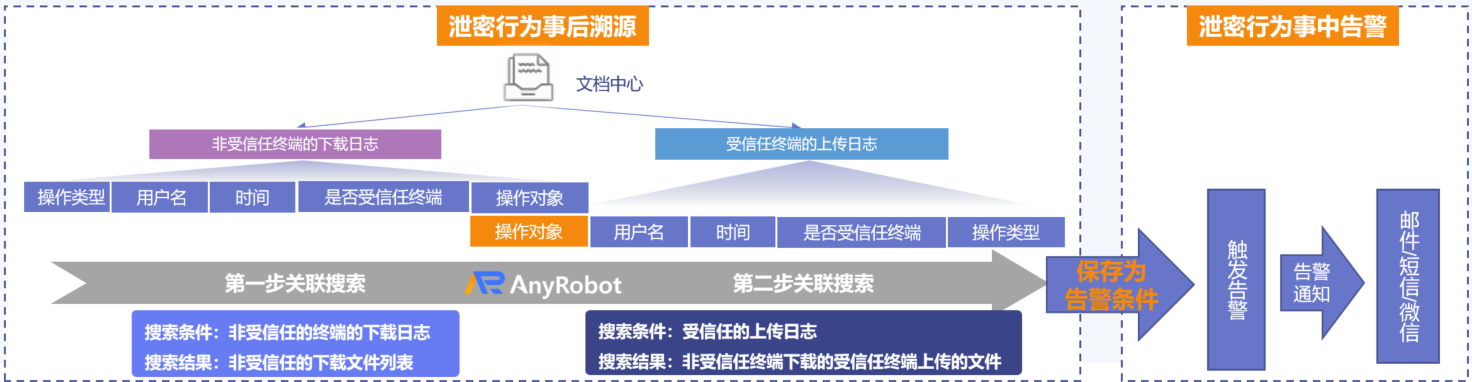

通过关联分析识别文档泄密行为,实现事中告警、事后溯源

某知名运动品牌公司使用文档云存放办公文件,文件泄露事件时有发生,存在泄密风险。在该场景中,文档泄密行为定义为:非受信任终端下载从受信任终端上传的文件。这种行为仅凭单一的文件下载日志或文件上传日志都无法被识别,必须关联该行为涉及到的所有业务日志进行分析。

借助AnyRobot Family 3 关联搜索模块,只需要针对该场景配置好关联搜索,就可实现自动识别文档泄密行为,还原并存储泄密行为业务流程,泄密源头一目了然。另外,再借助AnyRobot Family 3 KPI智能分析模块,还可将泄密行为保存为告警条件,实时监控泄密行为,一旦发生异常则通知相关人员及时处理。

关联虚拟桌面和数据库操作日志,溯源高危数据库操作行为

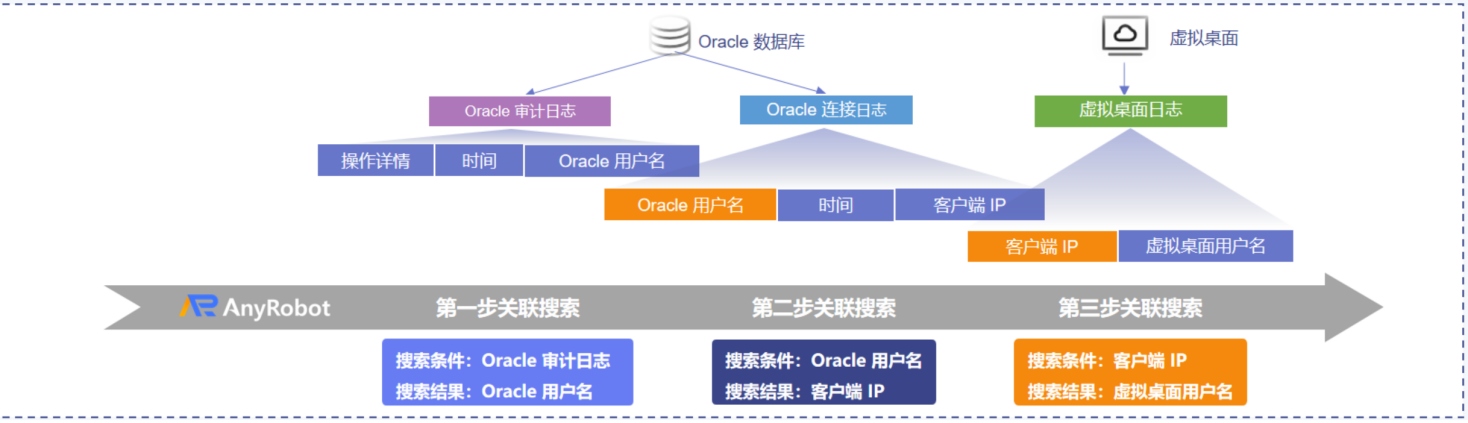

某大型央企发生数据被恶意删除事件,事后需要溯源。在该场景中,黑客攻击流程如上图所示:先登录虚拟桌面,再以虚拟桌面为跳板登录数据库,最后进行删除数据等恶意操作。为了追溯该黑客,需要关联虚拟桌面登录日志、数据库登录日志和数据库操作日志,从而还原黑客删库事件流程,解除安全隐患。

借助AnyRobot Family 3 关联搜索模块,针对该场景的日志关联分析过程如下:第一步搜索数据库的操作日志,通过字段过滤等关键字筛选条件搜索删除操作日志,获取数据库用户名;第二步以数据库用户名作为字段过滤条件搜索数据库的登录日志,获取对应的虚拟桌面客户端IP地址;第三步以虚拟桌面客户端IP地址为字段过滤条件搜索虚拟桌面用户表信息,找到虚拟桌面登录用户,即恶意删除数据者。

< 上一篇:

下一篇: >