更新时间:2022-08-13 21:11:37

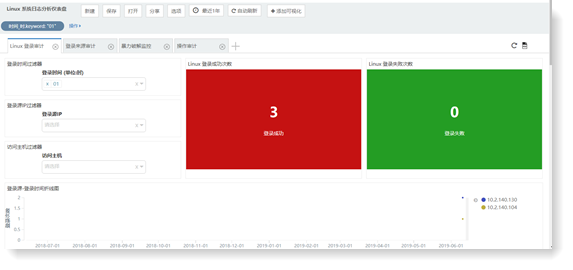

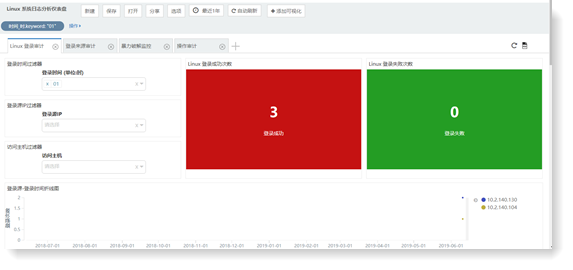

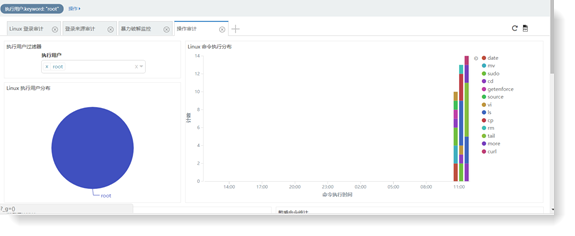

► 场景分析:Linux 系统日志分析模板针对 Linux 登录日志、操作日志进行分析,包含 4 个标准化报表:Linux 登录审计、登录来源审计、暴力破解监控、操作审计。

• Linux 登录审计:用户可查看近期 Linux 服务器登录情况,包括:哪些登录源、什么时间、访问了哪些 Linux 服务器、执行了什么操作、是否执行了敏感操作。

用户可通过对登录时间、登录源 IP、访问主机进行过滤,实现场景化审计。例如:登录事件筛选 01,则可以进行非正常时间(1 点)登录审计。

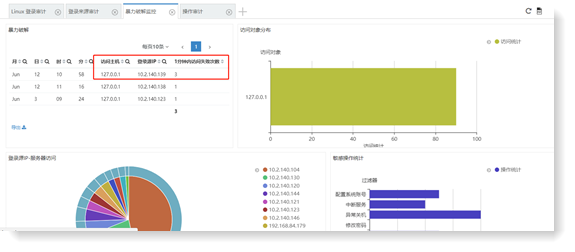

• 登录来源审计

用户可以通过登录源 IP 过滤器实现信任源 IP 地址和非信任源 IP 地址登录和操作行为审计。例如:想了解 10.2.140.104 的登录源 IP 访问情况,则选择该 IP 进行过滤。

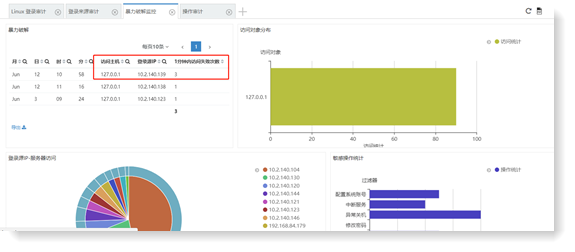

• 暴力破解监控

用户可以对暴力破解行为进行发现,例如:对 1 分钟内访问失败次数过多的行为进行监控和告警,通知管理员将异常 IP 添加至黑名单。

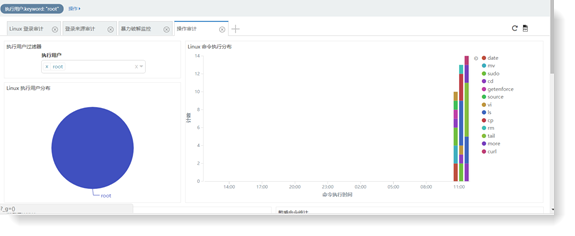

• 操作审计

用户可对执行用户进行过滤,对执行用户的操作行为、敏感操作进行审计。

► 操作配置:

1. 配置 Linux 数据采集:

a) 进入数据源>数据输入页面,点击【新建】进入新建数据输入页面,选择【Beats】并填写接收端口,其他参数无需进行配置;

b) 安装 Filebeat 客户端:

• Linux:

1)将 Filebeat 安装包导入至待 Linux 系统后台;

2)解压包安装包,如:tar zxvf filebeat-5.1.2-rpm_deb_noarch.tar.gz;

3)进入解压目录:cd filebeat-5.1.2-rpm_deb_noarch;

4)执行命令:./install.sh

• Windows:

1)将 Filebeat 安装包导入至待收集日志的 Windows 服务器系统中(不支持覆盖安装);

2)打开 Filebeat,按提示完成安装。

_15.png) 注意:根据操作系统是 32 位还是 64 位,选择合适的安装包。

注意:根据操作系统是 32 位还是 64 位,选择合适的安装包。

c) 配置 Filebeat:

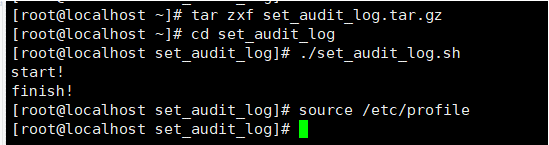

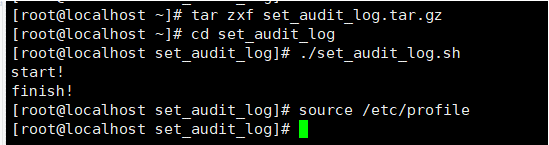

1)修改 Linux 操作日志的日志格式:

ⅰ上传 set_audit_log.tar.gz 压缩包

ⅱ 解压:tar zxf set_audit_log.tar.gz

ⅲ 进入解压目录:cd set_audit_log

ⅳ 执行脚本:./set_audit_log.sh

ⅴ 配置生效:source /etc/profile

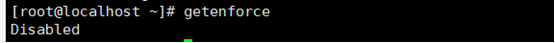

2)检查防火墙是否关闭:

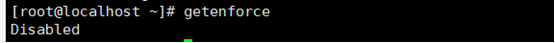

ⅰ查看 selinux:getenforce

ⅱ 如果结果为Enforcing,则运行:setenforce 0;并修改 selinux 配置文件:vi /etc/selinux/config

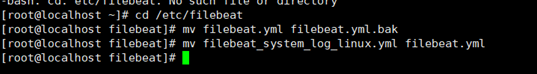

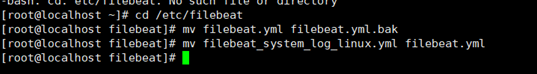

3)替换原 filebeat.yml 配置文件(Linux 系统):

ⅰ找到原 filebeat.yml 文件所在目录,将其重命名为 filebeat.yml.bak 作为副本文件执行命令:mv filebeat.yml filebeat.yml.bak ;

ⅱ 将采集模板文件 filebeat_system_log_linux.yml 拷贝到原 filebeat.yml 文件所在目录下;

ⅲ 修改 filebeat_system_log_linux.yml 文件名为 filebeat.yml;

ⅳ 执行命令:mv filebeat_system_log_linux.yml filebeat.yml

4)修改配置文件参数

配置日志输出:输出至 Logstash 中,设置 AnyRobot 的 IP 地址和端口:

output. logstash:

hosts: ["192.168.84.175:20010"]

_15.png) 说明:host 选项指定 Logstash 服务器,端口(上例为20010)是 Logstash 所监听的端口,请根据实际情况更改 AnyRobot 的 IP 地址和端口。

说明:host 选项指定 Logstash 服务器,端口(上例为20010)是 Logstash 所监听的端口,请根据实际情况更改 AnyRobot 的 IP 地址和端口。

d) 重启 Filebeat(Linux 系统):

• 启动命令:sudo /etc/init.d/filebeat start

• 查看命令:sudo /etc/init.d/filebeat status

• 停止命令:sudo /etc/init.d/filebeat stop

2. 导入仪表盘文件:

进入数据管理>对象管理>仪表盘页面,点击【导入】选择 Linux 系统日志分析仪表盘文件,即可实现导入操作。

► 注意事项:数据采集以及解析规则配置时,日志类型(type)需按如下进行配置:

• Linux 登录审计:用户可查看近期 Linux 服务器登录情况,包括:哪些登录源、什么时间、访问了哪些 Linux 服务器、执行了什么操作、是否执行了敏感操作。

用户可通过对登录时间、登录源 IP、访问主机进行过滤,实现场景化审计。例如:登录事件筛选 01,则可以进行非正常时间(1 点)登录审计。

• 登录来源审计

用户可以通过登录源 IP 过滤器实现信任源 IP 地址和非信任源 IP 地址登录和操作行为审计。例如:想了解 10.2.140.104 的登录源 IP 访问情况,则选择该 IP 进行过滤。

• 暴力破解监控

用户可以对暴力破解行为进行发现,例如:对 1 分钟内访问失败次数过多的行为进行监控和告警,通知管理员将异常 IP 添加至黑名单。

• 操作审计

用户可对执行用户进行过滤,对执行用户的操作行为、敏感操作进行审计。

► 操作配置:

1. 配置 Linux 数据采集:

a) 进入数据源>数据输入页面,点击【新建】进入新建数据输入页面,选择【Beats】并填写接收端口,其他参数无需进行配置;

b) 安装 Filebeat 客户端:

• Linux:

1)将 Filebeat 安装包导入至待 Linux 系统后台;

2)解压包安装包,如:tar zxvf filebeat-5.1.2-rpm_deb_noarch.tar.gz;

3)进入解压目录:cd filebeat-5.1.2-rpm_deb_noarch;

4)执行命令:./install.sh

• Windows:

1)将 Filebeat 安装包导入至待收集日志的 Windows 服务器系统中(不支持覆盖安装);

2)打开 Filebeat,按提示完成安装。

_15.png) 注意:根据操作系统是 32 位还是 64 位,选择合适的安装包。

注意:根据操作系统是 32 位还是 64 位,选择合适的安装包。c) 配置 Filebeat:

1)修改 Linux 操作日志的日志格式:

ⅰ上传 set_audit_log.tar.gz 压缩包

ⅱ 解压:tar zxf set_audit_log.tar.gz

ⅲ 进入解压目录:cd set_audit_log

ⅳ 执行脚本:./set_audit_log.sh

ⅴ 配置生效:source /etc/profile

2)检查防火墙是否关闭:

ⅰ查看 selinux:getenforce

ⅱ 如果结果为Enforcing,则运行:setenforce 0;并修改 selinux 配置文件:vi /etc/selinux/config

3)替换原 filebeat.yml 配置文件(Linux 系统):

ⅰ找到原 filebeat.yml 文件所在目录,将其重命名为 filebeat.yml.bak 作为副本文件执行命令:mv filebeat.yml filebeat.yml.bak ;

ⅱ 将采集模板文件 filebeat_system_log_linux.yml 拷贝到原 filebeat.yml 文件所在目录下;

ⅲ 修改 filebeat_system_log_linux.yml 文件名为 filebeat.yml;

ⅳ 执行命令:mv filebeat_system_log_linux.yml filebeat.yml

4)修改配置文件参数

配置日志输出:输出至 Logstash 中,设置 AnyRobot 的 IP 地址和端口:

output. logstash:

hosts: ["192.168.84.175:20010"]

_15.png) 说明:host 选项指定 Logstash 服务器,端口(上例为20010)是 Logstash 所监听的端口,请根据实际情况更改 AnyRobot 的 IP 地址和端口。

说明:host 选项指定 Logstash 服务器,端口(上例为20010)是 Logstash 所监听的端口,请根据实际情况更改 AnyRobot 的 IP 地址和端口。d) 重启 Filebeat(Linux 系统):

• 启动命令:sudo /etc/init.d/filebeat start

• 查看命令:sudo /etc/init.d/filebeat status

• 停止命令:sudo /etc/init.d/filebeat stop

2. 导入仪表盘文件:

进入数据管理>对象管理>仪表盘页面,点击【导入】选择 Linux 系统日志分析仪表盘文件,即可实现导入操作。

► 注意事项:数据采集以及解析规则配置时,日志类型(type)需按如下进行配置:

< 上一篇:

下一篇: >